centos7使用SSH密钥登录

制作密钥对

首先在服务器上制作密钥对。首先用密码登录到你打算使用密钥登录的账户,然后执行以下命令:

[root@host ~]$ ssh-keygen <== 建立密钥对

Generating public/private rsa key pair.

Enter file in which to save the key (/root/.ssh/id_rsa): <== 按 Enter

Created directory '/root/.ssh'.

Enter passphrase (empty for no passphrase): <== 输入密钥锁码,或直接按 Enter 留空

Enter same passphrase again: <== 再输入一遍密钥锁码

Your identification has been saved in /root/.ssh/id_rsa. <== 私钥

Your public key has been saved in /root/.ssh/id_rsa.pub. <== 公钥

The key fingerprint is:

0f:d3:e7:1a:1c:bd:5c:03:f1:19:f1:22:df:9b:cc:08 root@host

密钥锁码在使用私钥时必须输入,这样就可以保护私钥不被盗用。当然,也可以留空,实现无密码登录。

现在,在 root 用户的家目录中生成了一个 .ssh 的隐藏目录,内含两个密钥文件。id_rsa 为私钥,id_rsa.pub 为公钥。

在服务器上安装公钥

键入以下命令,在服务器上安装公钥:

[root@host ~]$ cd .ssh

[root@host .ssh]$ cat id_rsa.pub >> authorized_keys

如此便完成了公钥的安装。为了确保连接成功,请保证以下文件权限正确:

[root@host .ssh]$ chmod 600 authorized_keys

[root@host .ssh]$ chmod 700 ~/.ssh

设置 SSH,打开密钥登录功能

vi /etc/ssh/sshd_config

RSAAuthentication yes # 开启密钥登入的认证方式

PubkeyAuthentication yes # 开启密钥登入的认证方式

PermitRootLogin yes # 此处请留意 root 用户能否通过 SSH 登录,默认为yes

# 可以正常用密钥登录了,再把这里改为no

PasswordAuthentication yes #当我们完成全部设置并以密钥方式登录成功后,可以禁用密码登录。这里我们先不禁用,先允许密码登陆

重启服务之前,先把私钥放到本地

[root@localhost .ssh]# cd /root/.ssh/

[root@localhost .ssh]# ll

总用量 16

-rw------- 1 root root 1617 8月 9 09:47 authorized_keys

-rw------- 1 root root 1675 8月 9 09:46 id_rsa # 下载这个到本地

-rw-r--r-- 1 root root 408 8月 9 09:46 id_rsa.pub

-rw-r--r-- 1 root root 1527 8月 6 15:55 known_hosts

重启sshd服务

systemctl restart sshd

问题:

如果在建立密钥之前,你登录的服务器就是假的,那就没用

密钥对在哪生成都可以,公钥反正服务器,私钥放在要登录的客户端

中间人攻击(Man-in-the-middle attack)

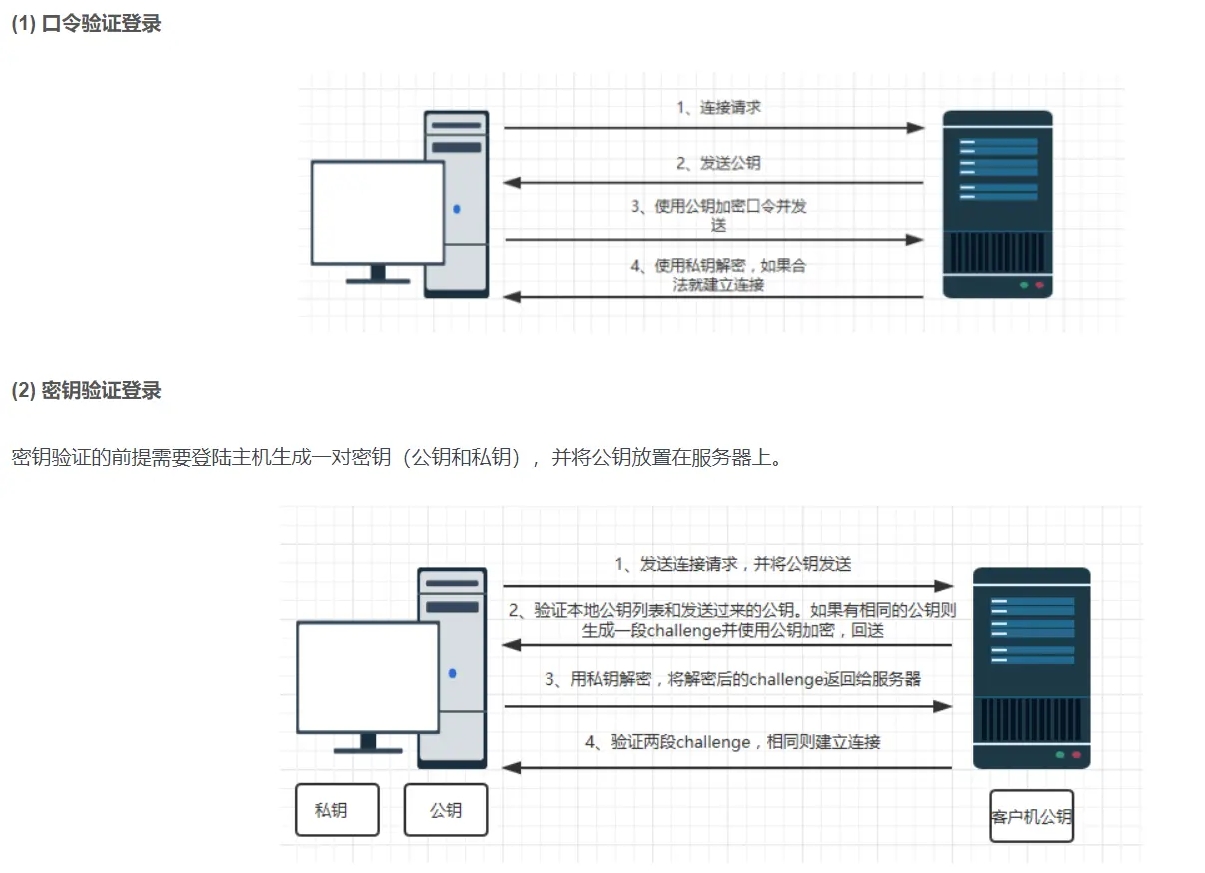

SSH之所以能够保证安全,原因在于它采用了公钥加密。

整个过程是这样的:

(1)远程主机收到用户的登录请求,把自己的公钥发给用户。(2)用户使用这个公钥,将登录密码加密后,发送回来。(3)远程主机用自己的私钥,解密登录密码,如果密码正确,就同意用户登录。

这个过程本身是安全的,但是实施的时候存在一个风险:如果有人截获了登录请求,然后冒充远程主机,将伪造的公钥发给用户,那么用户很难辨别真伪。因为不像https协议,SSH协议的公钥是没有证书中心(CA)公证的,也就是说,都是自己签发的。

可以设想,如果攻击者插在用户与远程主机之间(比如在公共的wifi区域),用伪造的公钥,获取用户的登录密码。再用这个密码登录远程主机,那么SSH的安全机制就荡然无存了。这种风险就是著名的“中间人攻击”

免密登录解释

当你第一次登陆远程主机的时候,会有一个确认过程,一般来说,输入yes就好 了

The authenticity of host 'host (1.1.1.1.1)' can't be established.

RSA key fingerprint is 98:2e:d7:e0:de:9f:ac:67:28:c2:42:2d:37:16:58:4d.

Are you sure you want to continue connecting (yes/no)?

这段话的意思是,无法确认host主机的真实性,只知道它的公钥指纹,问你还想继续连接吗?

所谓"公钥指纹",是指公钥长度较长(这里采用RSA算法,长达1024位),很难比对,所以对其进行MD5计算,将它变成一个128位的指纹。上例中是98:2e:d7:e0🇩🇪9f:ac:67:28:c2:42:2d:37:16:58:4d,再进行比较,就容易多了。

很自然的一个问题就是,用户怎么知道远程主机的公钥指纹应该是多少?回答是没有好办法,远程主机必须在自己的网站上贴出公钥指纹,以便用户自行核对。

假定经过风险衡量以后,用户决定接受这个远程主机的公钥。

miam原理很简单,就是用户将自己的公钥储存在远程主机上。登录的时候,远程主机会向用户发送一段随机字符串,用户用自己的私钥加密后,再发回来。远程主机用事先储存的公钥进行解密,如果成功,就证明用户是可信的,直接允许登录shell,不再要求密码。

这种方法要求用户必须提供自己的公钥。如果没有现成的,可以直接用ssh-keygen生成一个:

ssh-keygen

一直回车就行了

结束后,在.ssh/目录下会生成私钥和公钥,id_rsa是私钥,id_rsa.pub是公钥

然后把id_rsa.pub添加至远程主机的.ssh目录下的authorized_keys

scp .ssh/id_rsa.pub username@host:~/.ssh/ #上传至远程主机的.ssh目录下

cat id_rsa.pub >> authorized_keys #添加至authorized_keys

如果远程主机不存在authorized_keys文件

touch authorized_keys #手动建一个

添加完成后,就可以免密 登录远程主机了

- 本文标签: Linux

- 本文链接: https://www.idarks.com/article/11

- 版权声明: 本文由暗影原创发布,转载请遵循《署名-非商业性使用-相同方式共享 4.0 国际 (CC BY-NC-SA 4.0)》许可协议授权